Tras detectarse que varios adjudicatarios de contratos de la Ciudad Autónoma de Ceuta han recibido falsos correos solicitando información confidencial y suplantando la identidad de personal de esta Administración, el Área de Telecomunicaciones y Sociedad de la Información (TSI) de la Ciudad Autónoma quiere advertir cómo detectar los correos fraudulentos tipo phising y las recomendaciones en el caso de que se reciban este tipo de comunicaciones.

El phishing es una técnica que utiliza correos electrónicos, mensajes de texto o llamadas falsas con el objetivo de engañar a las personas para que revelen información personal y confidencial, como contraseñas, números de tarjetas de crédito o datos bancarios.

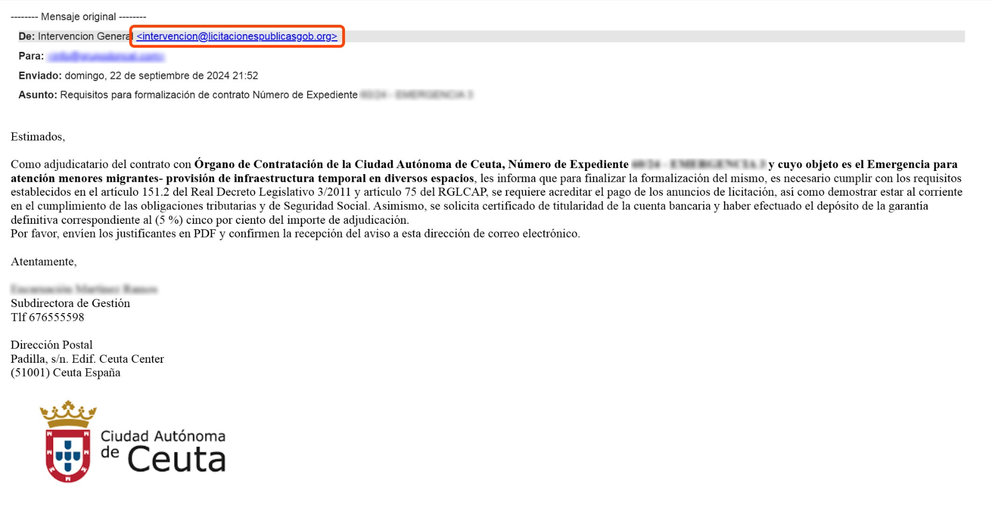

En los últimos días, se han identificado varios correos electrónicos fraudulentos que imitan la apariencia de las comunicaciones oficiales de la Ciudad Autónoma. Estos mensajes falsos suelen solicitar a los destinatarios que hagan clic en un enlace para actualizar su información personal o realizar una verificación de seguridad. Ninguno de estos correos proviene de la Ciudad Autónoma, y se recomienda encarecidamente no hacer clic en los enlaces ni proporcionar ningún tipo de información personal.

Cómo reconocer un intento de phishing:

-

Remitentes sospechosos: Los correos fraudulentos a menudo provienen de direcciones de correo que no coinciden con las cuentas oficiales (en estos casos, las cuentas de la Ciudad tienen el dominio ceuta.es)

-

Errores gramaticales y de formato: Estos mensajes suelen contener faltas de ortografía o una presentación visual que no coincide con la imagen corporativa de la Ciudad Autónoma.

-

Solicitud de información personal: Nunca se solicita información confidencial a través de correos electrónicos o mensajes de texto no solicitados.

¿Qué debe hacer?:

-

No haga clic en enlaces ni descargue archivos adjuntos de correos electrónicos no verificados.

-

Si recibe un correo sospechoso que emule un correo institucional, no responda ni proporcione información personal.

-

Verifique siempre la autenticidad de cualquier comunicación poniéndose en contacto con el departamento o servicio correspondiente a través de los canales oficiales.

¿Peligro de este tipo de ataques?

Robo de identidad: Al proporcionar sus datos personales o de inicio de sesión, los atacantes pueden hacerse pasar por usted para realizar transacciones financieras, acceder a sus cuentas o robar información más valiosa.

Instalación de malware: Al hacer clic en enlaces o descargar archivos adjuntos infectados, podría instalar malware en su dispositivo. Este software malicioso puede robar datos, dañar su sistema o permitir el acceso remoto a sus archivos, incluso la encriptación de toda la información. Esto podría conllevar la parada del servicio, o incluso de la totalidad de la empresa, durante un tiempo indeterminado.

Compromiso de cuentas: Si ingresa sus credenciales en una página falsa (creada por los atacantes), ellos podrán acceder a sus cuentas bancarias, de redes sociales o correos electrónicos, poniendo en riesgo su seguridad y privacidad.

Pérdida financiera: Los atacantes pueden usar la información obtenida para vaciar cuentas bancarias, realizar compras fraudulentas o vender sus datos a terceros.

Acceso a redes corporativas: Si usa su cuenta de trabajo o accede a correos corporativos desde un dispositivo comprometido, los atacantes pueden obtener acceso a información sensible de la empresa, poniendo en riesgo no solo su seguridad, sino también la de la organización.

Adjuntamos a modo de ejemplo, uno de los correos que, con